https://www.exnit.com/wp-content/uploads/2023/03/iStock-1023224308.jpg

2613

6000

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2023-04-11 10:04:502023-04-11 10:04:50Cyberbezpieczeństwo dla szpitali

https://www.exnit.com/wp-content/uploads/2015/02/laptop-1-e1588929909838.jpg

667

1000

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2020-05-08 11:39:022020-05-08 11:39:02Bezpieczeństwo danych podczas pracy zdalnej - cykl webinarów

https://www.exnit.com/wp-content/uploads/2018/06/cybersec-report.png

385

852

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2018-06-12 11:10:382018-06-12 15:59:47Raport o cyberzagrożeniach - Cyber Threat Report CEE 2018

https://www.exnit.com/wp-content/uploads/2017/10/IMG_7610.jpg

3456

5184

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-10-27 14:36:512017-10-27 15:06:33Exnit na Europejskim Forum Cyberbezpieczeństwa !

https://www.exnit.com/wp-content/uploads/2017/10/RODO_Exnit_5.jpg

1040

1560

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-10-04 11:25:542017-10-04 11:25:54Relacja z Konferencji RODO w praktyce

https://www.exnit.com/wp-content/uploads/2017/07/backup_cybersecurity_strategy-plasko.jpg

464

1096

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-07-04 09:26:002017-07-07 11:57:01Exnit w European Cybersecurity Market !

https://www.exnit.com/wp-content/uploads/2017/04/most-duzy.jpg

575

1024

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-04-20 16:19:412017-04-20 16:19:41Exnit w Dolinie Krzemowej – Notatka

https://www.exnit.com/wp-content/uploads/2017/04/exnit_zyczenia_swieteczne.jpg

641

936

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-04-14 10:14:172017-04-14 10:14:17Radosnych Świąt!

https://www.exnit.com/wp-content/uploads/2016/12/exnit_życzenia-świąteczne_3.jpg

649

1199

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2016-12-22 10:40:072017-03-02 10:42:44Świąteczne życzenia

https://www.exnit.com/wp-content/uploads/2016/11/emc-dell.png

304

973

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

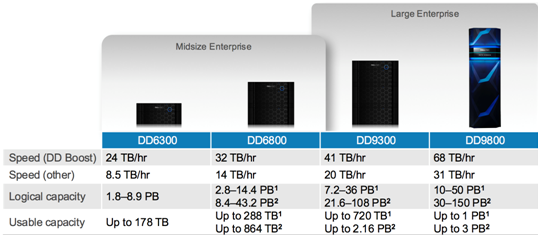

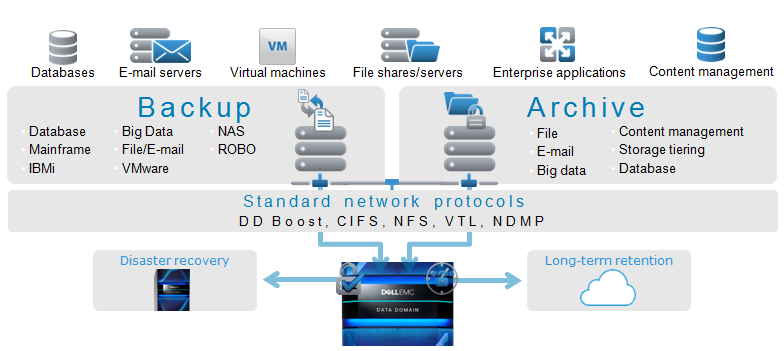

admin exnit2016-11-18 14:47:412016-11-29 14:43:56Nowa Generacja EMC DataDomain!

Ta strona korzysta z ciasteczek aby świadczyć usługi na najwyższym poziomie. Dalsze korzystanie ze strony oznacza, że zgadzasz się na ich użycie.Zgoda

iec marca 2017 roku mieliśmy przyjemność odwiedzić zagłębie technologiczne – Dolinę Krzemową i reprezentować Exnit w rozmowach z potencjalnymi klientami i inwestorami podczas Global Venture Forum, które odbyło się w San Francisco. Podczas pobytu

iec marca 2017 roku mieliśmy przyjemność odwiedzić zagłębie technologiczne – Dolinę Krzemową i reprezentować Exnit w rozmowach z potencjalnymi klientami i inwestorami podczas Global Venture Forum, które odbyło się w San Francisco. Podczas pobytu Uczestnicząc w Global Venture Forum nawiązaliśmy relacje nie tylko z inwestorami ale i z potencjalnymi klientami oraz poznaliśmy ich oczekiwania co do współpracy z firmami z naszej części globu. Na uwagę zasługuje też odwiedzona przez nas w San Franciso Polish Investment and Trade Agency S.A., której otwartość na współpracę i wsparcie polskich firm w wejściu na rynek amerykański jest godna polecenia.

Uczestnicząc w Global Venture Forum nawiązaliśmy relacje nie tylko z inwestorami ale i z potencjalnymi klientami oraz poznaliśmy ich oczekiwania co do współpracy z firmami z naszej części globu. Na uwagę zasługuje też odwiedzona przez nas w San Franciso Polish Investment and Trade Agency S.A., której otwartość na współpracę i wsparcie polskich firm w wejściu na rynek amerykański jest godna polecenia. Na koniec tej krótkiej notatki chcieliśmy pokazać Wam zdjęcie z miejsca, w którym kiedyś urzędował SUN Microsystems. Zapewne wielu z Was kojarzy tę firmę. Obecnie mieści się tu Facebook, który jak dowiedzieliśmy się, celowo pozostawił stare logo Sun Microsystems aby przypominało ono, że rynek IT bardzo mocno się zmienia i należy się rozwijać aby nie zostać w tyle.

Na koniec tej krótkiej notatki chcieliśmy pokazać Wam zdjęcie z miejsca, w którym kiedyś urzędował SUN Microsystems. Zapewne wielu z Was kojarzy tę firmę. Obecnie mieści się tu Facebook, który jak dowiedzieliśmy się, celowo pozostawił stare logo Sun Microsystems aby przypominało ono, że rynek IT bardzo mocno się zmienia i należy się rozwijać aby nie zostać w tyle.