https://www.exnit.com/wp-content/uploads/2022/04/Ochrona-poczty-email-2.jpg

511

1200

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2022-04-05 17:14:542022-04-12 17:19:19Ochrona poczty email - webinar online

https://www.exnit.com/wp-content/uploads/2015/02/laptop-1-e1588929909838.jpg

667

1000

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2020-05-08 11:39:022020-05-08 11:39:02Bezpieczeństwo danych podczas pracy zdalnej - cykl webinarów

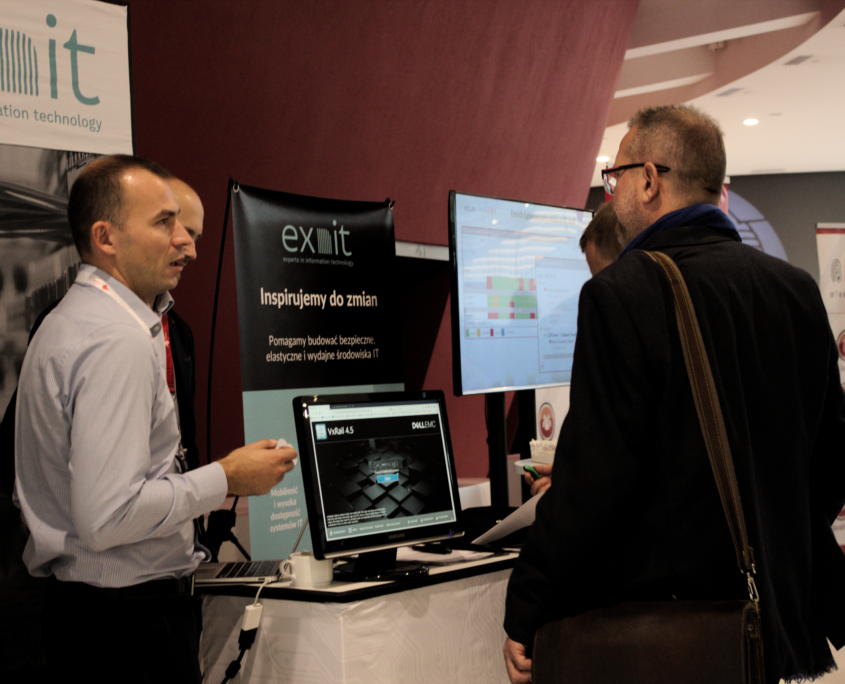

https://www.exnit.com/wp-content/uploads/2018/10/IMG_0203.png

1598

2372

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2018-10-09 14:22:262018-10-09 14:28:25Infrastruktura hiperkonwergentna - stoisko Exnit podczas CYBERSEC 2018

https://www.exnit.com/wp-content/uploads/2018/06/cybersec-report.png

385

852

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2018-06-12 11:10:382018-06-12 15:59:47Raport o cyberzagrożeniach - Cyber Threat Report CEE 2018

https://www.exnit.com/wp-content/uploads/2018/06/RSA_Exnit_5.jpg

970

1455

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2018-05-10 10:05:372018-06-12 16:00:46Relacja z RSA Conference 2018 San Francisco

https://www.exnit.com/wp-content/uploads/2017/10/IMG_7610.jpg

3456

5184

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-10-27 14:36:512017-10-27 15:06:33Exnit na Europejskim Forum Cyberbezpieczeństwa !

https://www.exnit.com/wp-content/uploads/2017/10/RODO_Exnit_5.jpg

1040

1560

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-10-04 11:25:542017-10-04 11:25:54Relacja z Konferencji RODO w praktyce

https://www.exnit.com/wp-content/uploads/2017/08/modern-conference-room-exnit.jpg

1920

2880

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-08-23 15:20:232017-08-23 15:20:23RODO w praktyce

https://www.exnit.com/wp-content/uploads/2017/07/backup_cybersecurity_strategy-plasko.jpg

464

1096

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-07-04 09:26:002017-07-07 11:57:01Exnit w European Cybersecurity Market !

https://www.exnit.com/wp-content/uploads/2017/06/Tukanit_Exnit_biale.png

260

916

admin exnit

https://www.exnit.com/wp-content/uploads/2016/05/logo-1-300x152.png

admin exnit2017-06-01 14:05:302017-06-01 14:05:30GREENmod w ofercie Exnit!

Ta strona korzysta z ciasteczek aby świadczyć usługi na najwyższym poziomie. Dalsze korzystanie ze strony oznacza, że zgadzasz się na ich użycie.Zgoda